Los ataques dirigidos a objetivos industriales atraen orgánicamente la atención de la comunidad de ciberseguridad ya que son complejos y se enfocan en sectores de valor crítico. Kaspersky revela nuevos detalles en serie de ataques dirigidos contra empresas industriales.

A principios de 2020, se informó de una serie de ataques dirigidos contra organizaciones industriales en varias regiones. Según los últimos hallazgos de Kaspersky ICS CERT, estos ataques se centraron en sistemas ubicados en Japón, Italia, Alemania y el Reino Unido y tenían como blanco a proveedores de equipos y software para empresas industriales.

Seguridad: Kaspersky revela nuevos detalles en serie de ataques dirigidos contra empresas industriales

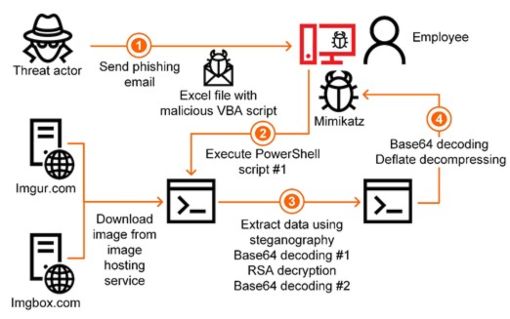

La investigación ha demostrado que los atacantes utilizaron documentos maliciosos de Microsoft Office, scripts (secuencias de mando) de PowerShell y diversas técnicas para dificultar la detección y el análisis de su malware, entre ellas la esteganografía, una ingeniosa tecnología para ocultar datos que encubre mensajes dentro de archivos digitales.

Los ataques dirigidos a objetivos industriales atraen orgánicamente la atención de la comunidad de ciberseguridad ya que son complejos y se enfocan en sectores de valor crítico. Cualquier interrupción en el trabajo de éstas podría llevar a varias consecuencias no deseadas, desde el espionaje industrial hasta pérdidas financieras integrales. Kaspersky revela nuevos detalles en serie de ataques dirigidos contra empresas industriales.

La serie de ataques examinada no fue la excepción

Los correos electrónicos de phishing, utilizados como el vector de ataque inicial, fueron adaptados y personalizados según el lenguaje de cada víctima. El malware utilizado en este ataque realizaba una actividad destructiva solo si el sistema operativo coincidía con el idioma utilizado en el correo electrónico de phishing. Por ejemplo, en el caso de un ataque a una empresa en Japón, el texto del correo electrónico de phishing y el documento de Microsoft Office que contenía un macro malicioso se escribieron en japonés. Además, para descifrar con éxito el módulo de malware, el sistema operativo también debía estar localizado en japonés.

Un análisis más detallado ha demostrado que los atacantes utilizaron el utensilio Mimikatz para robar los datos de autenticación de las cuentas de Windows almacenadas en un sistema comprometido. Esta información puede ser utilizada por los atacantes para obtener acceso a otros sistemas dentro de la red empresarial y desarrollar ataques. Esta situación es particularmente peligrosa cuando los atacantes obtienen acceso a cuentas que tienen derechos de administrador para el dominio.

Detalles del esquema de ataque

En todos los casos detectados, el malware fue bloqueado por las soluciones de seguridad de Kaspersky, lo que impidió que los atacantes continuaran su actividad. Como resultado, el objetivo final de los delincuentes sigue siendo desconocido. Los expertos de Kaspersky ICS CERT continúan monitoreando casos nuevos y similares. Si cualquier organización se encuentra con un ataque de este tipo, puede reportarlo utilizando este formulario especial en el sitio web de Kaspersky.

“Este ataque atrajo atención debido a varias soluciones técnicas no comunes utilizadas por los atacantes”, dijo Vyacheslav Kopeytsev, experto en seguridad de Kaspersky. “Por ejemplo, el módulo de malware está codificado dentro de la imagen utilizando métodos de esteganografía, y la imagen misma está alojada en recursos web legítimos. Todo esto hace que sea casi imposible detectar la descarga de este tipo de malware utilizando herramientas para control y monitoreo del tráfico de la red: desde el punto de vista de las soluciones técnicas, dicha actividad no difiere del acceso habitual al alojamiento de imágenes legítimo. Combinadas con la naturaleza específica de las infecciones, estas técnicas indican la naturaleza compleja y selectiva de estos ataques. Es preocupante que los contratistas industriales se encuentren entre las víctimas del ataque. Si los datos de autenticación de los empleados de la organización contratista caen en manos maliciosas, esto puede tener muchas consecuencias negativas, comenzando con el robo de datos confidenciales y terminando con ataques a empresas industriales empleando las herramientas de administración a distancia que utiliza el contratista».

“El ataque a los contratistas demuestra una vez más que para que las instalaciones de energía eléctrica funcionen de manera confiable, es de vital importancia garantizar que las estaciones de trabajo y los servidores estén protegidos, tanto en redes de tecnología corporativas como operativas. Aunque una protección de endpoint fuerte puede ser suficiente para evitar ataques similares, en este caso, recomendamos utilizar el enfoque más completo para apoyar la defensa cibernética de las instalaciones industriales. Los ataques a través de contratistas y proveedores pueden tener puntos de entrada completamente diferentes dentro de la empresa, incluidos los de la red OT. Aunque los objetivos del ataque seguían sin estar claros, es más seguro seguir la suposición de que los cibercriminales tienen el potencial de obtener acceso a los sistemas críticos de la instalación. Los medios modernos de monitoreo de redes, detección de anomalías y ataques pueden ayudar a detectar signos de un ataque a los sistemas y equipos de control industrial de manera oportuna, y así, poder prevenir un incidente «, comenta Anton Shipulin, Líder comercial de soluciones, Kaspersky Industrial CyberSecurity.

Para reducir los riesgos de ser víctimas de ataques de este tipo, se recomienda a las organizaciones industriales que:

- Proporcionen capacitación a los empleados de las empresas sobre cómo trabajar con el correo electrónico de forma segura y, en particular, identificar los correos electrónicos de phishing.

- Restrinjan la ejecución de macros en documentos de Microsoft Office.

- Restrinjan la ejecución de scripts de PowerShell (si es posible).

- Presten especial atención a los eventos de inicio del proceso de PowerShell realizados por aplicaciones de Microsoft Office. Restrinjan la recepción de privilegios de SeDebugPrivilege por los programas (si es posible).

- Instalen soluciones de seguridad en todos los sistemas que tengan capacidad de administrar de manera centralizada las políticas de seguridad, y mantener bases de datos antivirus actualizadas y módulos de software para soluciones de seguridad.

- Usen cuentas con derechos de administrador de dominio solo cuando sea necesario. Después de usar dichas cuentas, reinicien el sistema donde se realizó la autenticación.

- Implementen una política de contraseñas que incluya requisitos para su nivel de complejidad y cambios regulares de contraseña.

- Ante una sospecha inicial de que los sistemas están infectados, realicen una verificación antivirus y fuercen cambios de contraseña para todas las cuentas que se usaron para iniciar sesión en sistemas contaminados.

Lea la versión completa del informe sobre Kaspersky ICS CERT. Kaspersky revela nuevos detalles en serie de ataques dirigidos contra empresas industriales.

Acerca de Kaspersky

Kaspersky es una empresa de ciberseguridad global fundada en 1997. La profunda experiencia de Kaspersky en inteligencia de amenazas y seguridad se transforma constantemente en soluciones y servicios de seguridad innovadores para proteger a empresas, infraestructuras críticas, gobiernos y consumidores en todo el mundo. El amplio portafolio de seguridad de la compañía incluye una protección de endpoints líder y una serie de soluciones y servicios de seguridad especializados para combatir las amenazas digitales más avanzadas y en evolución. Más de 400 millones de usuarios están protegidos por las tecnologías de Kaspersky y ayudamos a 250,000 clientes corporativos a proteger lo que más valoran. Obtén más información en http://latam.kaspersky.com.

Acerca de Kaspersky ICS CERT

El Equipo de respuesta a emergencias cibernéticas en sistemas de control industrial de Kaspersky (Kaspersky ICS CERT) es un proyecto global introducido por Kaspersky en 2016 para coordinar los esfuerzos de proveedores de sistemas de automatización, propietarios y operadores de instalaciones industriales e investigadores de seguridad de TI para proteger a las empresas industriales contra ataques cibernéticos. Kaspersky ICS CERT dedica sus esfuerzos principalmente a identificar amenazas potenciales y existentes dirigidas a sistemas de automatización industrial y a la Internet industrial de las cosas. Desde su inicio, el equipo identificó más de 200 vulnerabilidades críticas en productos de los principales proveedores mundiales de sistemas de control industrial (ICS). Kaspersky ICS CERT es un miembro activo y socio de las principales organizaciones internacionales que desarrollan recomendaciones para proteger a las empresas industriales contra las amenazas cibernéticas. ics-cert.kaspersky.com